押さえておくべき!医療業界のデータ利活用事情とセキュリティ 〜DX時代におけるデータセキュリティの頼もしい味方とは?〜

02:医療情報システム提供事業者向け新ガイドライン対応におけるキーポイント

続いて、ゲスト講演として、NRIセキュアテクノロジーズ株式会社(以下「NRIセキュア」)コンサルティング事業本部ストラテジーコンサルティング部セキュリティコンサルタント木村匠氏が登壇し、医療情報システム提供

事業者向けに新ガイドライン対応におけるキーポイントについて紹介した。

総務省・経済産業省ガイドラインの概要

まずは総務省・経済産業省ガイドラインの策定に関して検討プロジェクトに参画した木村氏自身の立場も踏まえて、それぞれの法律やガイドラインの概要について触れた。

具体的な法律として挙げられるのは、個人情報保護法だ。この個人情報保護法に関して医療IT事業者が留意すべきは、健康診断や診療の結果を含む情報などは要配慮個人情報に該当するため、取得や第三者提供には原則として本人の同意が必要になり、オプトアウトによる第三者提供は認められない点だという。「昨今では、2020年6月に改正個人情報保護法が公布され、2022年4月に施行予定である。法律文書に書いてある内容に関する解釈や事業者に求められる対策がこれからガイドラインにて公開される予定となっているため、今後注視する必要がある」と語る。

そしてガイドラインについては、従来の「3省3ガイドライン」が2020年8月に「3省2ガイドライン」へ統合されたと説明。大きくは厚生労働省のガイドラインと、総務省・経済産業省ガイドラインに分かれており、厚生労働省ガイドラインは主に医療機関が対象、一方で総務省・経済産業省ガイドラインは医療情報システムを医療機関に提供しているいわゆるベンダーが対象となっているものだ。

この両ガイドラインについて対象事業者が留意すべき点については、セキュリティ対策について、医療機関とベンダーとで適切に役割分担をするということが、これまで以上に重要視されていること。その前提として、医療情報システムにどんなセキュリティリスクが存在するかについて共通の認識を持つ必要性が強調されて書かれており、「特に後者のガイドラインは、リスクベースでのセキュリティ管理を実施すべきだという考え方に立っている」と言及する。

ガイドラインの具体的な改定内容

ここからNRIセキュアが改定作業に関わった総務省・経済産業省ガイドラインについて、主な改定内容について紹介した。具体的には、リスクベースアプローチの採用、医療機関とのリスクコミュニケーションの重視、そして医療情報の取り扱いにおいて留意すべき点や制度上の要求事項の明確化という3点である。

ガイドラインの対象事業者は旧ガイドラインから変更はないが、IaaSなどのパブリッククラウドを活用して医療情報システムなどを提供する場合、提供ベンダーにてクラウド環境も含めてリスクアセスメントを実施することが求められているという。また、医療情報システムなどのサプライチェーンの一部として機能している場合も対象に含まれている点、そしてガイドライン内で求められているプライバシーマークやISMS認証の取得を行っただけでは、このガイドラインの安全管理水準を満たしていないという点に注意すべきだと指摘する。

リスクベースアプローチは、一律の要求事項を定めるのではなく、顕在化しうるリスクの内容に応じた対応方法の選択を実施する手法のことで、実施すべきセキュリティ対策となるWhatを一律に定めず、セキュリティ対策をどのように導くべきかというHowに関する項目を定めている。「リスクベースアプローチは、対策すべきリスクに対して最適な対策方法を柔軟に選択できるのがメリット。ただし、対策を導くためのリスクマネジメントプロセスを適切に実施する必要がある点に注意すべき」と説明する。

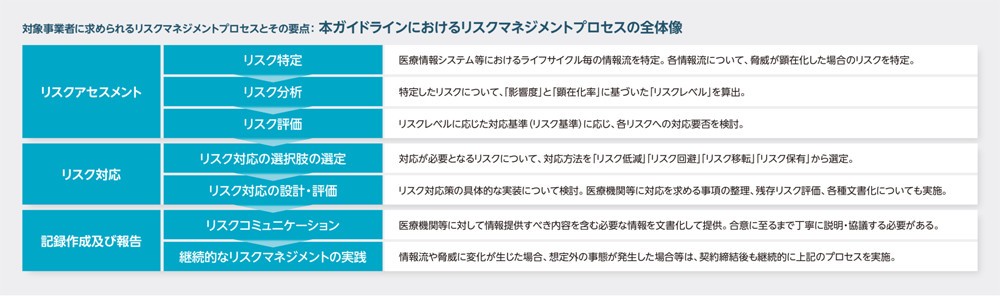

対象事業者に求められるリスクマネジメントプロセスとその要点

では、ガイドラインのなかで対象事業者に求められるリスクマネジメントプロセスをどう考えていくべきなのか。木村氏は「ベンダー側が考えるべきリスクマネジメントプロセスですが、発注者側の医療機関としては、リスクアセスメントやリスク対応などがもれなく実施されているかどうかしっかり

確認していただきたい」と指摘する。具体的なリスクマネジメントプロセスは、「リスクアセスメント」「リスク対応」、そして記録作成および報告を行う「リスクコミュニケーション」の3つに分類できるという。

リスクアセスメントについては、最初に実施すべきはリスクの特定で、システムにおけるライフサイクルごとの情報の流れ、つまり情報流を特定することだという。そのためには、自分たちが提供する医療情報システムの全体構成図を作成する必要がある。これには、機器や記録媒体の種類や場所の特定をはじめ、接続形態や人やシステムが情報をどのように処理しているのか、といった内容が含まれる必要がある。

「ポイントとしては、対象となるシステムの「開発「」運用「」契約終了」すべてのフェーズにおける情報の処理を洗い出すこと、そして複数の事業者が関与する場合はサプライチェーン全体の構成を明らかにすること」だと力説する。

そして全体構成図を作成した段階で、今度は構成図のなかで“誰が、どこで、どの機器・媒体で、何を、どうするのか”という情報流を特定していき、それぞれ情報流と脅威・リスクの紐づけを実施していく。「情報流については、アプリケーションだけでなく、プラットフォームやインフラに関する部分も含めて洗い出すことがポイントの1つ。またガイドライン上に例示された脅威はあくまで一例であり、対象システムの特徴を踏まえて脅威を考慮していくことが重要」と説明する。そして、特定したリスクに対して、影響度や顕在化率に基づいてリスクレベルを算出、それぞれのリスク基準に応じて対応要否を検討する流れだ。

そして2つ目のリスク対応については、その対応方法を「リスク低減」「リスク回避」「リスク移転」「リスク保有」から選定していくが、「ガイドラインでは、原則としてリスク低減を選択することが推奨されているが、リスクの回避や移転、保有を選択する場合は、事故発生時の医療機関の信用問題などについて懸念が残るため、丁寧に説明しながら合意形成が必要」だと指摘する。基本のリスク低減を選択した場合は、技術的な対策だけでなく、「人的・組織的」「物理的」の観点も含めて複数の対策を検討し、可能な限りリスクを低減していくことが必要だと説く。さらに、対象事業者である自社の役割と医療機関も含めて役割を明確にすることも忘れてはならないポイントだ。

最後のリスクコミュニケーションは、リスクアセスメントやリスク対応を検討した結果となるリスク対応一覧を含めて情報提供文書をとりまとめたうえで合意を図っていきながら、合意が得られた段階で運用管理規程を作成することになる。「合意形成は契約前に実施してその後は不要だと思われがちだが、契約中や契約終了(当該サービスの利用終了)の段階まで見すえたライフサイクル全体で合意形成が重要になってくる点はしっかり認識いただきたい」と指摘する。

まとめとして、まず取り組むべきは、ガイドライン記載のリスクマネジメントプロセスに則って、自社が提供する医療情報システムなどに存在する脅威・リスクを明確化、可視化することだと改めて説明。その際に、リスクレベルの設定の仕方や具体的な対策の策定について、旧来のガイドラインと比べて裁量が大きくなっているため、質の低いセキュリティ対策では本末転倒になってしまう恐れもあると指摘。

「質の高いセキュリティ対策を選定しつつ、効率的な対策一覧が導き出せるかが重要。そして、医療機関などとのリスクコミュニケーションでは、契約前だけでなくサービス提供のライフサイクル全体にわたる“線”の活動が大切になるため、医療機関に対して理解してもらいやすい形での文書や成果物を整理してくことを意識いただきたい」と最後に締めくくった。