サイバー攻撃についての調査報告書を公表、浮き彫りになった「閉域網」への盲信 大阪急性期・総合医療センター

2022年10月末に外部からのランサムウエア攻撃を受け電子カルテが停止し、診療に多大な影響が出た大阪急性期・総合医療センターから、第三者調査委員会による報告書が公表された。攻撃経緯とその原因、再発防止のためのまとめられているが、改めて浮き彫りになったのは「閉域網」への過信だった。

別システムから侵入され被害拡大、しかし原因は基本的対策の欠如

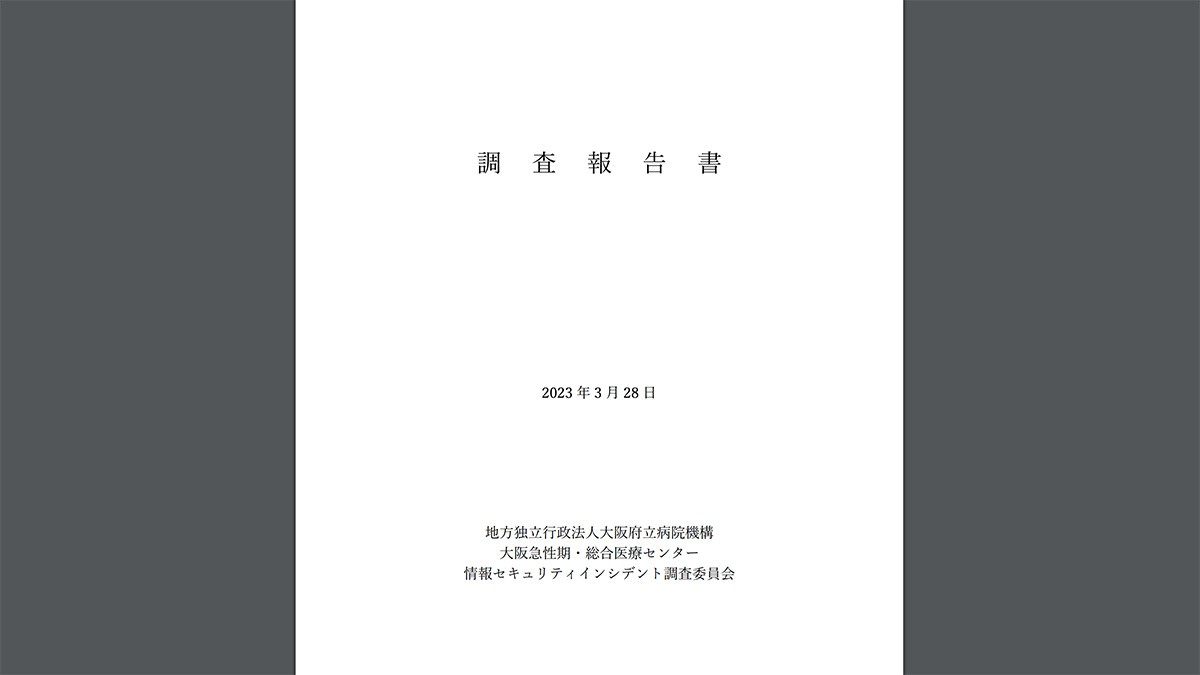

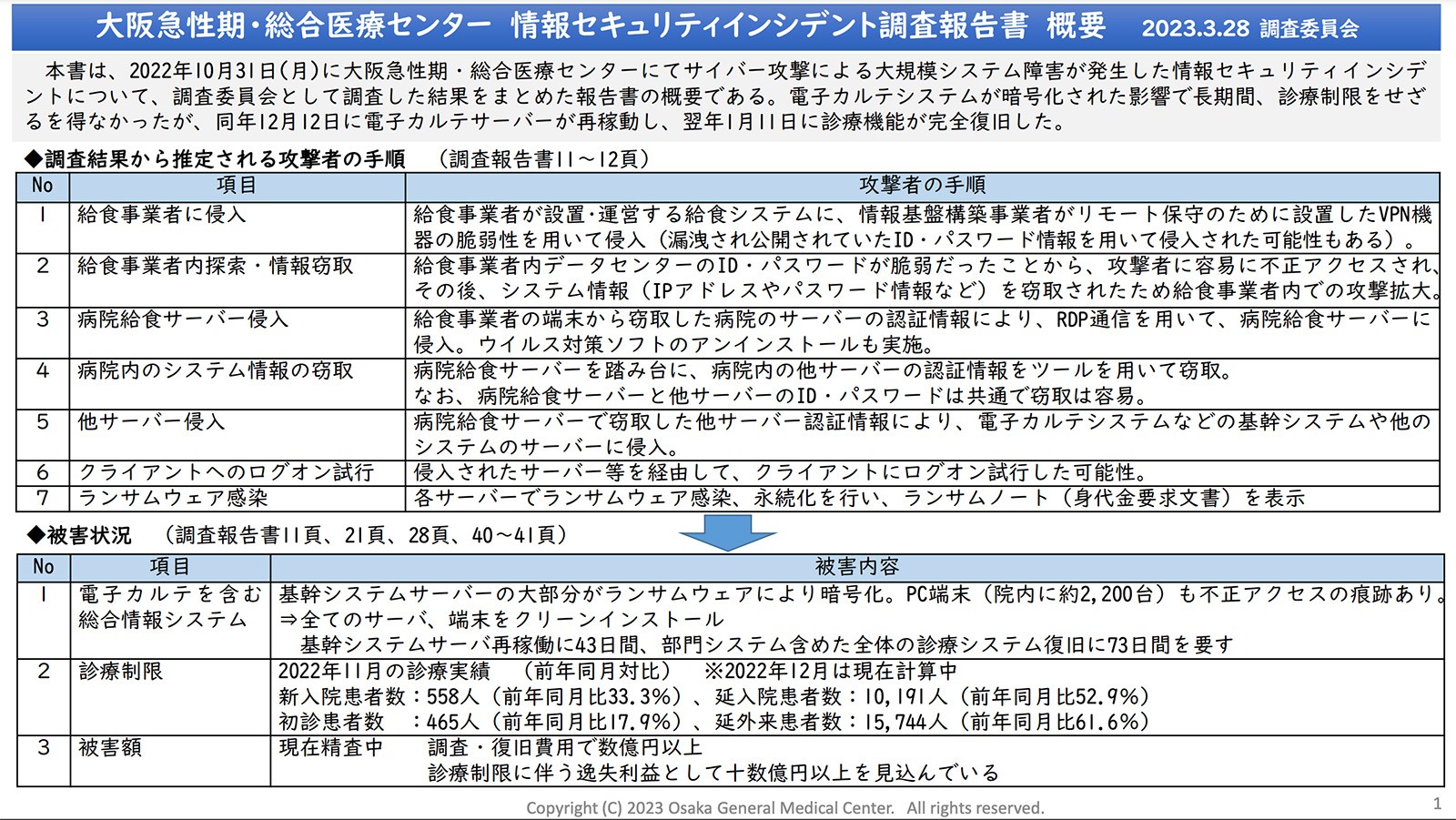

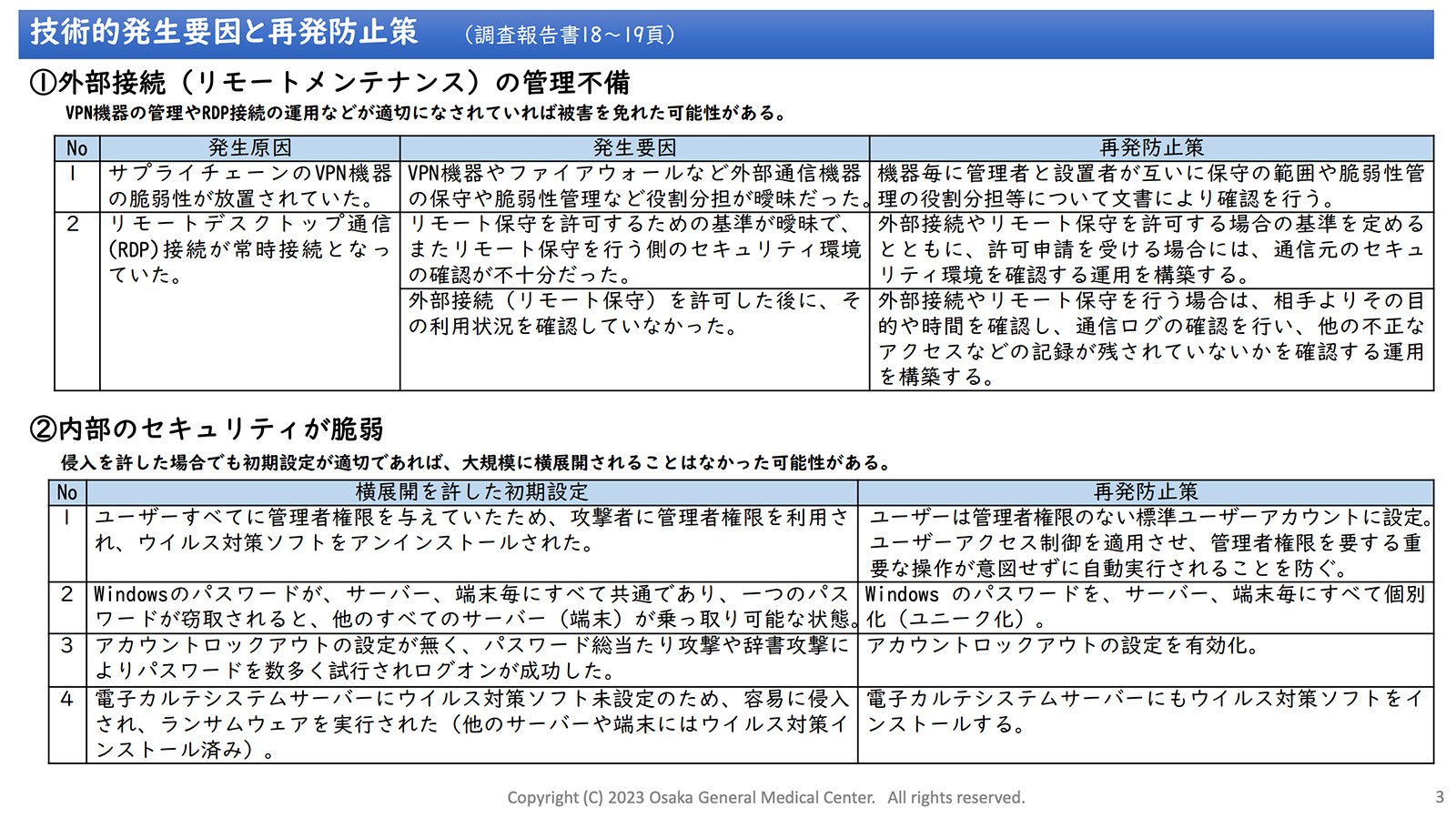

調査委員会が公表した報告書の概略によると、今回のサイバー攻撃のきっかけは電子カルテ本体への直接攻撃ではなく、同病院が設置していた病院食などに関する情報を取り扱う「給食システム」への侵入だった。インターネットからは隔絶している閉域網の中にあるが、外部からのアクセスはゲートとなるVPN装置経由で可能としていた。こうした構成は極めて普通だが、異常だったのはこのVPN装置の管理ID・パスワードが初期設定のままだったこと。類推が容易であり一定の技術を持つ攻撃者であれば難なく突破できる状況だった。

異常な状況はこれだけではなかった。VPNを突破され、病院内の給食システムにアクセスできる状況になっても、このシステムのID・パスワードなど認証系の設定が通常求められるレベル、つまり端末または職員個別に設定されていれば被害は広がらなかったはずだ。しかしすべてのユーザIDが管理者権限となっているうえに、ユーザIDが規則性のある職員番号と同じで、さらにパスワードもすべて同一だったという。攻撃者にとってはハッキングが非常にやりやすい状況であったと言わざるを得ない。攻撃者は病院内の給食システムに侵入して同システムの情報を窃取したが、このような状況だったため即座に他の電子カルテなどの基幹システムまで侵入することができたものとみられる。

なおVPN装置の管理ID・パスワードについては、導入時のシステム事業者であるNECが不適切な状況だったことを他メディアからの取材で認めており「病院内の閉じられたネットワークという部分を過信してシステムを構築していたのは事実」と発言している。この言葉が象徴するように、病院に設置される情報システム全般が、インターネットとは接続しない閉域網の中に構築され、それ自体がセキュリティ対策と認識されており、最低限であるはずの端末の認証系設定すら行われない状況が常態化しているのではないかと疑わざるを得ない。

報告書で示されたのは妥当な対策だが‥

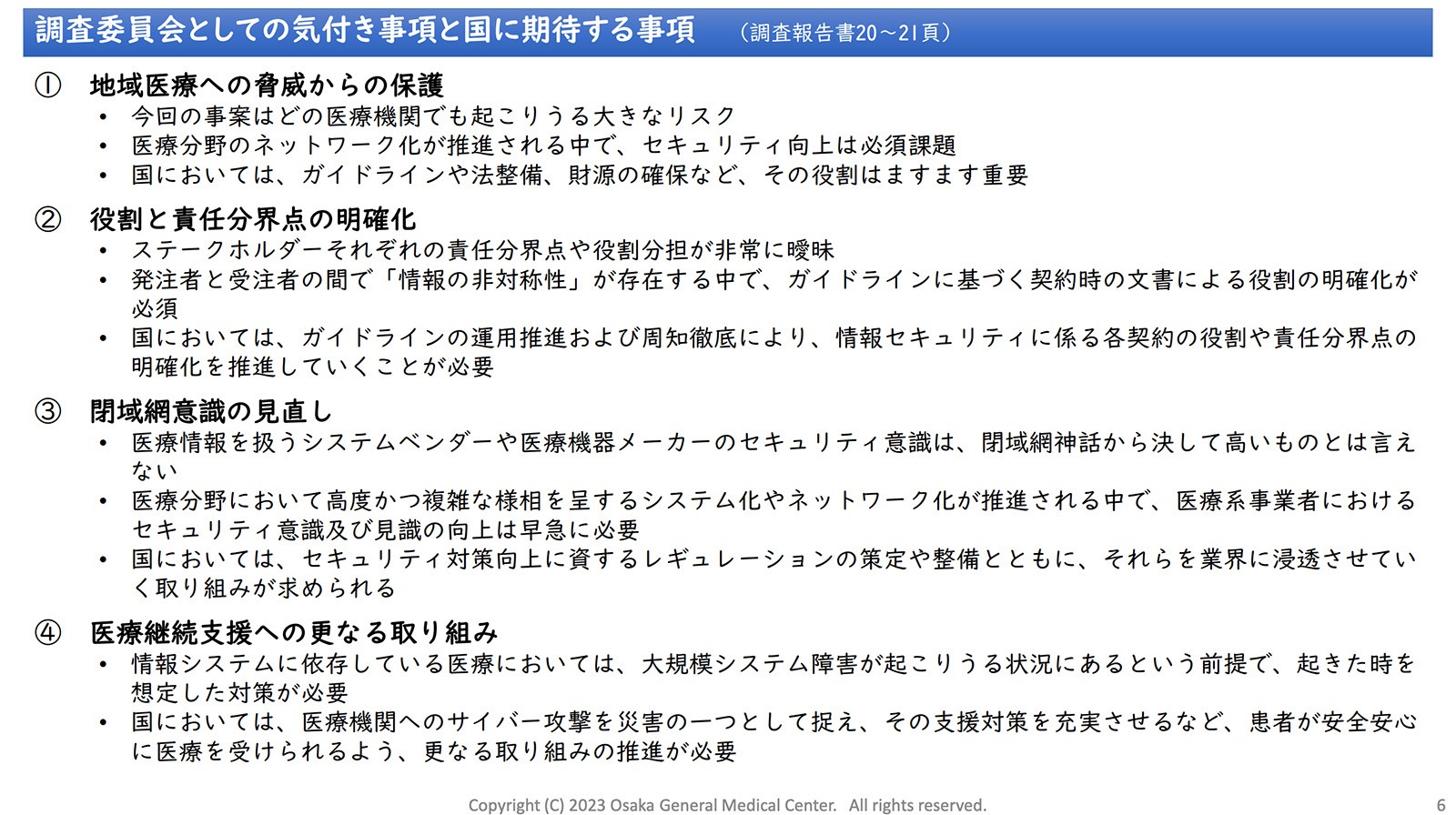

報告書ではこうした経緯を受け、再発防止策として構築後の運用における「役割と責任分界点の明確化」「閉域網意識の見直し」「ガイドラインや法整備、財源の確保など」を提案している。極めて妥当な内容であり、この件を含め病院にサイバー攻撃の被害が相次いだことを鑑みれば、早急に全国の医療機関に対しこれらの対策が実際に施されるべきだろう。

しかし今後実際に対策が進むかといえば、現実的には大きな壁が立ちはだかっているのも確かである。簡単に言ってしまえば「運用にかかる費用負担の恒常的な財源確保」がなければ、対策のしようがないからである。主要3団体が定期的に行なっている「医療機関経営状況調査」によると、新型コロナの影響を除いても、7割近くの医療機関が経常赤字に苦しんでいる。今後、働き方改革による人件費や世界的な物資不足にともなう資材調達費の増加も見込まれる中で、費用支援のスキームがない「システムの運用部分」について、自力での持続性担保に期待するのは限界があるのではないだろうか。支援スキームが欠如しているからこそ、比較的容易に行える「閉域網でのシステム構築」で済まされてしまっている部分があることも指摘しておきたい。また、システムとしては別の話だが、構築してみたものの運用する体力がなく廃止に追い込まれた「晴れやかネット」の例も象徴的だ。

「医療DX」の推進が国の方針として掲げられる中、電子カルテをはじめとした医療機関向け情報システムを、安全な状態に保ち、持続可能にすることも不可欠な課題のはず。さらに言えば、現実としてこうしたシステムを活用した診療は多くの医療機関で当たり前になっており、サイバー攻撃を受けてシステムが停止すれば診療自体が停止してしまうのだから、もはや医療の一部と言っても差し支えないだろう。国を含めた関係者すべてがこうした観点に立ち、医療そのものの継続、またその質を担保する手段と認識したうえで、必要な制度や手段を整備することが求められるのではないだろうか。