押さえておくべき!医療業界のデータ利活用事情とセキュリティ 〜DX時代におけるデータセキュリティの頼もしい味方とは?〜

医療業界のビッグデータが本格化し、患者の診療記録や健康記録などを含む個人情報を活用し、新薬開発や未知 の副作用の発見などに繋げる動きが活発化している。しかし、個人情報の取り扱いを一歩誤ってしまうと、業界や企業として大惨事を招く可能性もあるため、慎重にセキュリティ対策を行う必要がある。そんな医療業界向けに、マクニカネットワークスが「押さえておくべき!医療業界のデータ利活用事情とセキュリティ【2021年最新】」と題してセミナーを実施した。その内容について、詳しく見てい きたい。

01:対応急がれる「医療機関へのサイバー攻撃」、 その実態と対策を語る

最初に国立国際医療研究センター(NCGM)にて医療情報基盤センター長を務めており、2020 年 4 月に発足した国立高度専門医療センターにて 医療研究推進本部 データ基盤課長も兼務している美代 賢吾氏が登壇。 日本にある 6 つのナショナルセンターの 1 つであり、現在は新型コロナウイ ルスの対策拠点となっているNCGMの紹介を行ったうえで、医療機関向けのサイバー攻撃の実態と対策について語った。

医療機関に対するサイバー攻撃の現状

現在のサイバー攻撃には、2020年あたりから大きく状況が変わってきている印象を持っている美代氏。「我々のセキュリティ装置でさまざまな攻撃をブロックしますが、2019年、2020年にかけて攻撃が急激に増えており、2021年の現時点では月100万件を超える攻撃がNCGMに対して行われている」。おそらくこの傾向は同病院だけでないはずで、ステージが完全に変わってきていると現状について説明した。

そんな状況下で、医療機関内部ではどんなことができるのだろうか。実際の現場の病院職員が持つ意識は、電子カルテは物理的に分離されているから大丈夫だというものが多いようだが、実態は地域連携やリモートメンテナンスなど多くの口が用意されており、決して安全ではないと美代氏は指摘。しかも、情報そのものを使えない状態にして身代金を要求する、つまり情報取得ではなく金銭目当ての攻撃が増えている状況にあるという。

そのため、情報管理部門に対して対応の徹底を要求する方も少なくないが、情報管理部門だけに任せきりではリスクに対して備えられないと指摘する。これまでの事例でも、内部関係者の過失などが引き金になったこともあり、医療関係者や職員全員が当事者意識を持つことが重要だと説いた。

また自分の腕を誇示したい愉快犯の犯行が多かった10年ほど前に比べて、今はメールタイトルを見て職員が開きたくなるようなメールを送りつけ、大量の個人情報が漏洩した標的型攻撃メールのように、金銭や情報を搾取するというビジネスが目的に代わってきている。「ツールがシステマチックに提供され、誰でも攻撃して金銭の回収までできるような時代になっている」と現状について語った。

具体的な対応事例を生かすNCGMの対応

ここで、とある大学に対して行われたフィッシング攻撃に関する事例について触れ、「この事例では、フィッシングメールの存在が明らかになった翌日にブロック設定を行うという遅い対応で、かつ翌月に不正転送の設定が発覚し、10日後に自動転送設定を禁止するなど、全体的に対応の遅さが目立った」と指摘。

実はNCGMにも同様のフィッシングメールが届いており、その動きを把握するべく意図的にパスワード詐取されてみたところ、わずか10分かか

らずにアタックを開始するというスピードだったことが明らかに。つまり、翌日の対応ではとても間に合わないという状況になってしまうのが現状だと分析する。

実際にNCGMでは、利用者からの通知を受けて調査および遮断対応を実施し、メールを受信した利用者の特定やパスワード変更依頼、厚生労働省など関係機関への通知を行っているが、いずれにせよ一刻も早い利用者からの連絡やシステムでの検知が必要だと説明する。

また、IDが乗っ取られることを想定し、以前から多要素認証によってIDやパスワードだけではセンター外からのアクセスを不可にしており、従来から自動転送を禁止に設定しているなど、事前対策も行っていたという。

「パスワードは盗まれても気づかないが、スマートフォンを紛失するとすぐに気づく。多要素認証でも気づきやすいものを組み合わないと難しい」と美代氏。

セキュリティ対策における教育の重要性

標的型攻撃メールについては、より巧妙に相手が開くように仕組まれているものを指すが、警察庁に届け出があった件数でみると、平成30年までは増え続けているがここ数年で年4000件ほどに推移しているものの、実際の攻撃はもっと多くあるとみられている。現実的に届く標的型攻撃メールは、誰が見ても怪しい不審メールではなく、アカデミックな業界は特に論文名や過去の業績、分野や名前も含めてインターネット上に公開されてり、そんな情報をもとにパッと見ただけでは不審なメールとは見破れないメールが送られてくるという。

実際の対策については、情報セキュリティポリシーの策定や監査、ペネトレーションテストの実施などはもちろん、情報セキュリティ機器の導入やSOCサービスの活用なども重要になるが、セキュリティ関連業務の労力を減らすためにも教育が非常に大切だと力説する。「たとえシステムが機能してスパムとして隔離しても、利用者が隔離フォルダから取り出して開封してしまい、問い合わせをクリックして不正通信検知警報が出て抜線したものの、2時間後に自分でウイルススキャンをして安全だと自己判断し、再びネットワークにつなげてしまうといった事例も発生している。どんな対策をとったとしても、利用者のセキュリティリテラシを高めていくことが大事」と美代氏。

ただセキュリティ教育の難しさは、相手方にそれなりの負担を強いてしまうこと。利用者の行為に制限をかけたり追加の作業を求めたりなど、理解してもらうことは大変だ。「教育においては、院内でのインシデントはもちろん、社会的な話題になった事件を解説していくことで意識の変化を促し、やらなければいけないことの意義を継続的に伝えていくことで、職員の理解も変わってくる」と力説する。

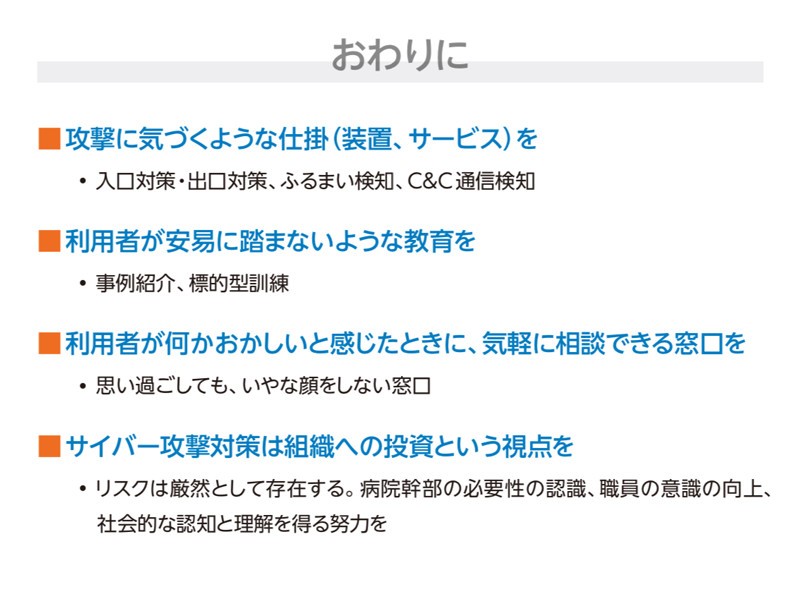

最後のまとめとして、攻撃に気づくような仕掛けとしての装置やサービスの導入はもちろん、事例紹介や標的型合計に対する訓練など、利用者が安易に踏まないような教育を継続的に実施しながら、おかしいと感じたときに気軽に相談できる窓口を設置して置くことが大切だと説く。「今後ネットワーク、クラウド化が医療でも進んでいくことを考えると、サイバー攻撃対策は組織への投資であり、必要なのは間違いない。お金の投資だけでなく、人への投資を通じてサイバー攻撃に強い組織づくりを進めていくことが重要だ」と最後に締めくくった。